Cuando se habla de tecnologías que revisten una apariencia de novedad, resulta sencillo encontrar referencias a la alegalidad de su actividad, al limbo jurídico que en teoría rodea todo su funcionamiento. Este problema se agrava cuando los juristas empiezan a utilizar este concepto para analizar la posible validez de una prueba que requiere obtener información de una de estas tecnologías para presentarla ante el Juez, cuando en realidad no existe una problemática tan acusada como la que se quiere dar a entender.

El debate se ha centrado por parte de un sector, excesiva y erróneamente a mi parecer, en la herramienta concreta utilizada en un determinado caso para hablar de su admisibilidad como prueba. Sin perjuicio de determinados aspectos concretos que podamos encontrar en una aplicación, la realidad es que al final lo importante es la información en sí con la que trabajamos, así como las dificultades propias a la hora de trabajar con pruebas en soporte electrónico, y no tanto en qué servicio nos encontramos.

No, la Ley no nos deja desamparados y ante una laguna al producirse una vulneración de derechos a través de WhatsApp, Tinder, HushHush o cualquier otra nueva app que aparezca en el futuro. No hay tal vacío legal hasta que el Supremo se pronuncia sobre los requisitos para su admisión y valoración. No existe un paraíso en que los infractores puedan utilizar las nuevas aplicaciones mientras el legislador responde.

Los medios son dados a grandes titulares al respecto, dando a entender que a partir de un momento concreto serán admisibles como prueba, o que se han establecido requisitos muy concretos para su admisión, pero la realidad es que en la mayoría de ocasiones no hay ninguna novedad real en lo sucedido, y los conceptos básicos nos acompañan en todos ellos.

¿Puede el abogado desconocer la importancia de preservar adecuadamente la prueba electrónica y cómo hacerlo?

La respuesta a esta pregunta es obvia. No, el abogado debe dar la importancia que corresponde a la formación en las diversas pruebas electrónicas ante las que pueda encontrarse en un proceso, cómo se han presentado y su naturaleza, y todo ello porque cada vez resulta menos extraño que se aporten en procedimientos judiciales este tipo de pruebas. Es importante analizar si son relevantes y han sido obtenidas de forma lícita, sin perjuicio del valor probatorio que pueda otorgarles el juez, pero debe irse más allá.

A mi juicio, la naturaleza jurídica a efectos probatorios de toda esta información encuentra su encaje claro en la definición de documento electrónico existente en el art. 3.5 de la Ley 59/2003, de 19 de diciembre, de firma electrónica:

Se considera documento electrónico la información de cualquier naturaleza en forma electrónica, archivada en un soporte electrónico según un formato determinado y susceptible de identificación y tratamiento diferenciado.

Tanto las imágenes, como textos, bases de datos en sí, y otros archivos presentados revestirán la condición de documento electrónico, y el abogado encargado del caso deberá tener en cuenta las previsiones existentes al respecto para la fuerza probatoria de los mismos.

Es un error por desgracia más común de lo que debería el admitir la prueba presentada por la parte contraria, entrando entonces en juego dependiendo del caso el art. 326.1 de la Ley de Enjuiciamiento Civil

Los documentos privados harán prueba plena en el proceso, en los términos del artículo 319, cuando su autenticidad no sea impugnada por la parte a quien perjudiquen.

Está claro que los abogados no pueden conocer las características particulares de toda herramienta tecnológica, y por ello existe la figura del perito , pero sí que (como mínimo) debe tenerse claro que estos documentos son susceptibles de alteraciones que, de demostrarse su posibilidad, podrían reducir de forma importante la valoración que de los mismos hará el órgano judicial. También debe conocerse el concepto de firma digital, y cómo puede permitirnos detectar cambios en los documentos con los que debamos trabajar.

Los datos almacenados en sistemas informáticos pueden ser en ocasiones modificados sin que quede ninguna huella al respecto, y nos encontramos con que los documentos electrónicos son en ocasiones generados utilizando la información existente en equipos bajo el completo control de la parte que va a aportarlos. Es por ello que debemos tener claro qué tipo de información buscar por resultar la relevante para el caso, y si existe algún mecanismo que nos permita asegurar ante el Juez que dichos datos son reales y no han sido modificados.

No hay que mitificar las aplicaciones

A la hora de enfrentarse a una prueba en documento electrónico no debemos centrarnos exclusivamente en la naturaleza y/o novedad de la aplicación de que se trate, sino en la información con la que trabaja y los posibles mecanismos de firma electrónica de la misma que pueda haber implementado para evitar su alteración o que pueda permitirnos probar su origen.

Con la proliferación de apps en terminales móviles, cada día nos encontramos con nuevas aplicaciones cuyo uso en procesos judiciales es posible que no se haya producido hasta la fecha, pero eso no supone un impedimento para extraer los datos que nos interesen y que un perito analice las garantías teóricas de los mismos.

La experiencia e interfaz de usuario pueden ser muy distintos entre sí, pero detrás de esto lo que tenemos en todos estos casos es información en bruto, bases de datos, imágenes, que podrán ser extraídos y preservados para garantizar posteriormente la cadena de custodia, así como la originalidad e integridad de la prueba de que se trate.

La pregunta inicial que debemos hacernos es «¿Con qué datos trabaja esta aplicación?». Viendo la lista de permisos podemos encontrar como mínimo parte de ellos: geolocalización, imágenes, conversaciones con nuestros contactos. Accediendo posteriormente al dispositivo podremos extraer dicha información con mayores o menores garantías, y sin que la denominación concreta de la aplicación sea determinante.

Condenas por el «estado de WhatsApp», por enviar mensajes en Facebook pese a existir una orden de alejamiento, por realizar tuits delictivos. En realidad nos encontramos con un cambio del canal utilizado, pero la información determinante de si se ha producido una infracción del ordenamiento jurídico es en sí la misma.

Si nos limitamos a obtener una captura de pantalla de una determinada aplicación, lo que obtenemos es únicamente aquello que el desarrollador ha decidido exteriorizar. Elementos que adoptan una forma más visual y comprensible para el usuario, pero que en realidad no es la totalidad de lo que se encuentra almacenado en el soporte electrónico de que se trate. Que reflejemos únicamente lo anterior en un documento electrónico, ya sea público o privado, va a suponer la pérdida de importante información que potencialmente supondrá la merma de valor probatorio ante la impugnación de la otra parte.

En la práctica podemos observar que una gran parte del sector aporta tanto la prueba impresa o transcrita como el documento electrónico, pero el principal problema aparece cuando convertimos esta prueba originalmente en soporte electrónico a copia impresa y únicamente facilitamos esta última.

La conversión del formato de la prueba

Un acto en apariencia tan inocente como la impresión de una imagen, un correo, o mensajes enviados por WhatsApp, para su posterior aportación al proceso judicial de manera simple en realidad suponen la omisión de importantes datos de los que puede depender la valoración que finalmente se haga de los mismos.

Además, no está quedando constancia de la integridad de los medios en que se almacenaba originalmente la información, y en particular su preservación a los efectos de posteriores comprobaciones e informes.

¿Es admisible su transcripción y presentación en papel? Sí, la norma no pone impedimentos para ello, pero a mi juicio su uso debe limitarse al de facilitar su lectura y valoración, pero siendo acompañado en todo caso por el documento electrónico correspondiente.

En el caso de documentos electrónicos contamos con herramientas que nos van a permitir crear la huella digital del mismo o hash, una cadena alfanumérica hexadecimal generada a partir de la aplicación de un algoritmo que debe identificar de manera inequívoca dicho documento, de tal manera que el menor cambio realizado sobre el mismo sería rápidamente detectado (aunque respecto a este último factor es importante ver si el algoritmo concreto utilizado para su generación es realmente adecuado). Esto además nos permitirá realizar duplicados de dichos documentos y probar que se corresponden plenamente con el original.

El problema surge de nuevo cuando las herramientas propias de la Administración Judicial Electrónica imponen el uso de determinados formatos y limitaciones de tamaño a la hora de aportar a través de las mismas documentos electrónicos.

Un cambio como la mera conversión de una imagen a otro formato que ocupe menos o simplemente a uno de los admitidos por el sistema (aunque en la práctica únicamente se compruebe en realidad la extensión), o la reducción de la misma, supone una alteración del documento que puede suponer dificultades posteriores si no aportamos asimismo el documento electrónico original. Obtenemos en realidad un nuevo documento, identificado por un hash distinto, y que puede haber perdido por el camino multitud de información que nos podría haber resultado útil.

Por si no fuera poco, se subestima de manera peligrosa la importancia de aquellos datos no visuales, con los que los equipos trabajan pese a no mostrarlos al usuario.

La importancia de lo invisible

Si hasta el momento hemos mencionado la facilidad de alteración de la prueba electrónica, no podemos olvidar que muchas veces nos olvidamos de la existencia de multitud de información asociada con nuestros documentos electrónicos, que se pierden en la impresión, y que pueden ayudarnos a la hora de conseguir una valoración adecuada de la prueba presentada.

Antes de eso debemos tener en cuenta lo siguiente

- No podemos negar categóricamente que no va a poderse probar la integridad de un documento electrónico concreto, como es el caso de un correo electrónico

- La evolución en el estado de la técnica puede finalmente revelar que lo que se pensaba que podía probarse respecto de un documento era en realidad fácilmente modificable

Centrándonos en el caso de un correo electrónico, la realidad es que estos no son más que archivos en texto almacenados bien en nuestro servidor de correo, bien en nuestro equipo, y a los que accedemos a través del cliente de correo que escojamos.

Que sean documentos de texto plano supone que (al menos en apariencia) podemos proceder a su modificación no detectable sin mayores dificultades que encontrar su localización y tener permisos para su edición a través de nuestro editor de textos favorito. Y, efectivamente, podemos realizar cambios en cualquiera de los datos que muestra nuestro cliente de correo: podemos cambiar el asunto, el cuerpo del mensaje, o incluso la documentación adjunta, y ante los ojos de alguien que visualice dicho correo electrónico revestirá la apariencia de ser el mensaje que se ha recibido inicialmente. Es aquí donde entra la importancia de la información invisible.

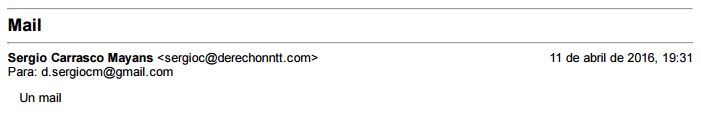

Pongamos el ejemplo de un correo electrónico básico, y la información que se nos muestra

En este correo electrónico de prueba nos encontramos con 89 caracteres (incluyendo espacios), donde se me informa del remitente, el destinatario, el asunto del correo electrónico, y la fecha en la cual he recibido dicho mensaje. Si se certificara exclusivamente lo que se puede ver en este caso, la modificación resultaría sencilla para cualquier usuario, sin necesidad de contar ni tan siquiera con herramientas específicas, y pudiendo obtener una prueba que (de no ser impugnada) podría gozar de un importante valor probatorio.

Podría discutirse que, dejando de lado las posibles modificaciones, muchas veces la infracción ya puede apreciarse con el mero acceso al correo electrónico, como parte del cuerpo del mensaje, con lo cual ya no resulta necesario acudir a más datos para probar la misma. El problema es que ese argumento no cuenta con la fuerza suficiente, dado que estamos eliminando gran parte de la información que nos podría permitir probar el origen y contenido del correo electrónico concreto. Es por ello que toda prueba debe consistir en el volcado completo de la información que constituye dicho mensaje.

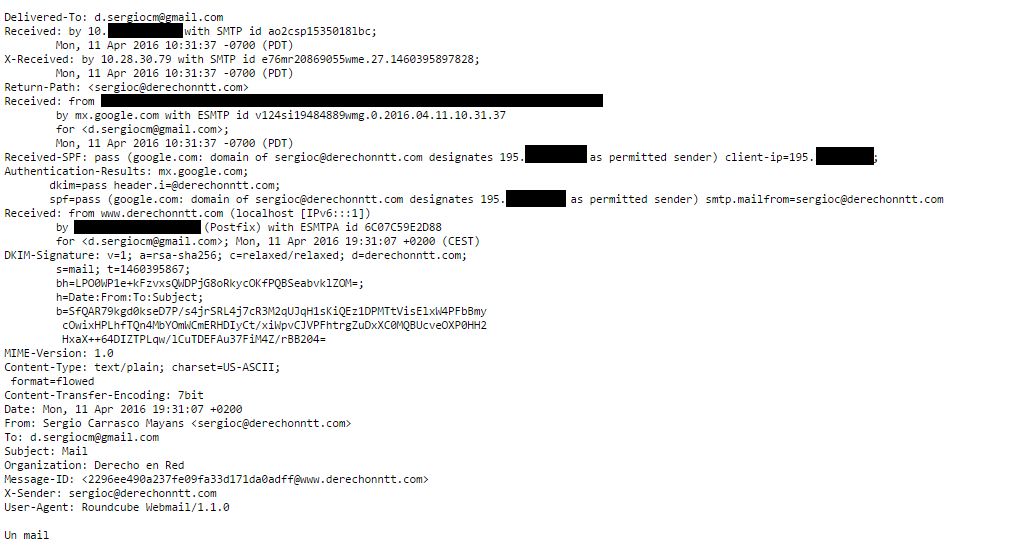

Si pasamos ahora a analizar el contenido completo del correo electrónico que hemos recibido podemos observar lo siguiente:

Pese a tratarse de exactamente el mismo mensaje, nos encontramos ahora con 1.835 caracteres (contando espacios) y un importante conjunto de información que hasta este momento desconocíamos. Cabeceras incluidas tanto por el remitente como por el servidor destinatario, y que quedarían fuera de la prueba si se limitara a certificar aquello que resulta visible con un mero cliente de correo electrónico.

Podría parecer que no resulta tan importante, pero si miramos el tipo de datos que se incluyen podemos observar algunos tan importantes como la IP origen del correo electrónico, que en este caso concreto ha superado la validación del Convenio de Remitentes o SPF. Ahora bien, en este caso también debemos reconocer que al tratarse de una mera cabecera en formato texto debería resultar sencillo alterarla (o incluso incluirla) si lo estimáramos oportuno, al igual que sucede con las cabeceras que incluyan direcciones IP. Dicho esto, existen otros datos que pueden resultarnos mucho más útiles.

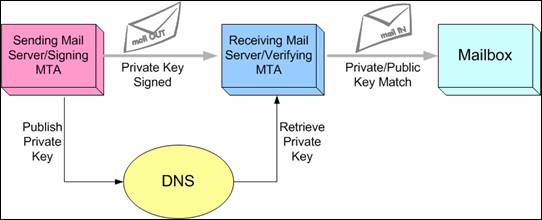

En este caso me refiero a la cabecera DKIM, que nos permitirá comprobar si el mensaje ha sido modificado en tránsito o una vez recibido a través de un sistema de criptografía asimétrica.

En este caso concreto podría modificar el asunto o el cuerpo del mensaje, y visualmente podría prosperar, pero eso supondría que no superara la validación de la firma DKIM incluida en las cabeceras de este correo electrónico. En tanto no disponga de la clave privada utilizada por el servidor de correo saliente (y mientras el algoritmo de firma no cuente con una vulnerabilidad tal que me permita generar una colisión que incluya la información que me interesa) un perito experto podrá acceder a dicha cabecera e informar sobre si se ha producido una modificación del mensaje inicial. Por supuesto, también puede darse el caso de que el remitente haya firmado con su clave privada personal el correo electrónico, lo cual añadiría de nuevo un factor importante a nuestra prueba. Pero ello requiere que volquemos toda la información, tanto la que ve el usuario como la que no.

Dependiendo del caso es posible que el correo electrónico no solo se haya descargado en un equipo del cliente, sino que se mantenga una copia en un servidor de correo fuera de su control, y que podemos señalar para la obtención de información adicional. Por lo tanto, no podemos generalizar sobre las posibilidades de que prospere una determinada prueba en base únicamente a su naturaleza.

Los metadatos existentes en otros documentos como imágenes son también fácilmente modificables en nuestros equipos, y ya no se requiere de grandes conocimientos informáticos para realizar esta tarea al existir aplicaciones de fácil uso que podemos descargar en nuestros ordenadores.

El problema en la práctica es que muchas veces se descubren vulnerabilidades que revelan que incluso esta información oculta puede (en ocasiones) ser modificada de forma sencilla. Los terminales móviles pueden facilitar información de geolocalización falsa a las aplicaciones con las que trabajan, y hay aplicaciones que incluyen la clave privada utilizada para firmar los ficheros como propios dentro de la propia aplicación y accesible para sus usuarios (de forma similar a lo sucedido en el caso de WhatsApp).

¿Podrá probarse su modificación?

A la pregunta de si puede probarse si un documento electrónico ha sido modificado por la parte que lo aporta la respuesta es «puede», y dependerá de otras circunstancias que deberán ser analizadas caso por caso, teniendo además en cuenta que lo que damos por válido hoy puede que nos sorprendamos mañana descubriendo que no resultaba tan certero como parecía.

Esto no debe llevarnos a una falta de esfuerzo en la aportación de nuestras pruebas, o en la impugnación de las pruebas de la parte contraria, porque de ello finalmente dependerá la valoración que realice el Juez. En el ámbito de la prueba electrónica no debemos dar nada por sentado.

Artículos relacionados

Buscar

Contacto

Tel: 971.31.13.31